玄机 MazeSEC-tea

难度:中等

类型 :渗透测试

打开靶机获取到IP信息52.83.117.136

端口扫描发现开放了2222和8081两个端口

1

2

3

4

5

6

7

8

9

10

| 80/tcp filtered http

135/tcp filtered msrpc

139/tcp filtered netbios-ssn

443/tcp filtered https

445/tcp filtered microsoft-ds

593/tcp filtered http-rpc-epmap

2222/tcp open EtherNetIP-1

4444/tcp filtered krb524

8080/tcp filtered http-proxy

8081/tcp open blackice-icecap

|

对端口进行深度探测发现2222为ssh端口,8081为http端口

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

| 80/tcp filtered http

135/tcp filtered msrpc

139/tcp filtered netbios-ssn

443/tcp filtered https

445/tcp filtered microsoft-ds

593/tcp filtered http-rpc-epmap

2222/tcp open ssh OpenSSH 8.4p1 Debian 5+deb11u3 (protocol 2.0)

| ssh-hostkey:

| 3072 f6:a3:b6:78:c4:62:af:44:bb:1a:a0:0c:08:6b:98:f7 (RSA)

| 256 bb:e8:a2:31:d4:05:a9:c9:31:ff:62:f6:32:84:21:9d (ECDSA)

|_ 256 3b:ae:34:64:4f:a5:75:b9:4a:b9:81:f9:89:76:99:eb (ED25519)

4444/tcp filtered krb524

8080/tcp filtered http-proxy

8081/tcp open http Apache httpd 2.4.62 ((Debian))

|_http-title: Tea.dsz | \xE7\xBD\x91\xE7\xBB\x9C\xE5\xAE\x89\xE5\x85\xA8\xE6\xA0\xBC\xE8\xA8\x80

|_http-server-header: Apache/2.4.62 (Debian)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

|

接下来访问8081端口发现是一个web页面

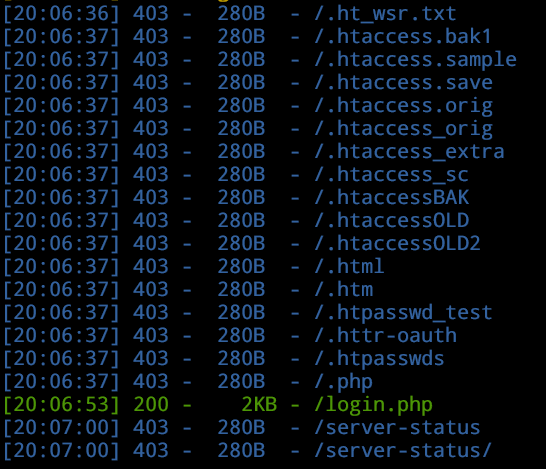

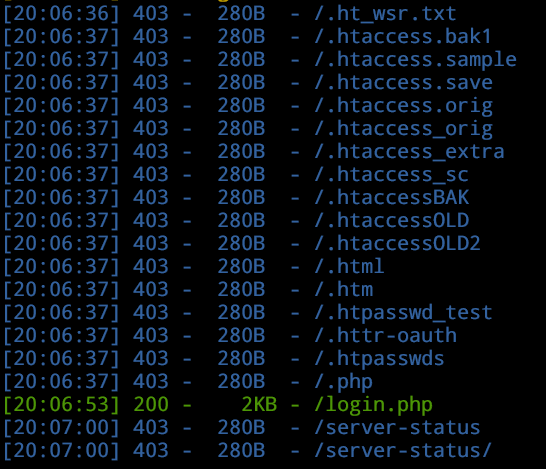

目录扫描发现有一个login.php

访问之后是一个登录页面尝试sql注入未果,在下面发现邮箱登录页面使用页面下方的邮箱尝试未成功,在密码登录页面发现几个安全账号

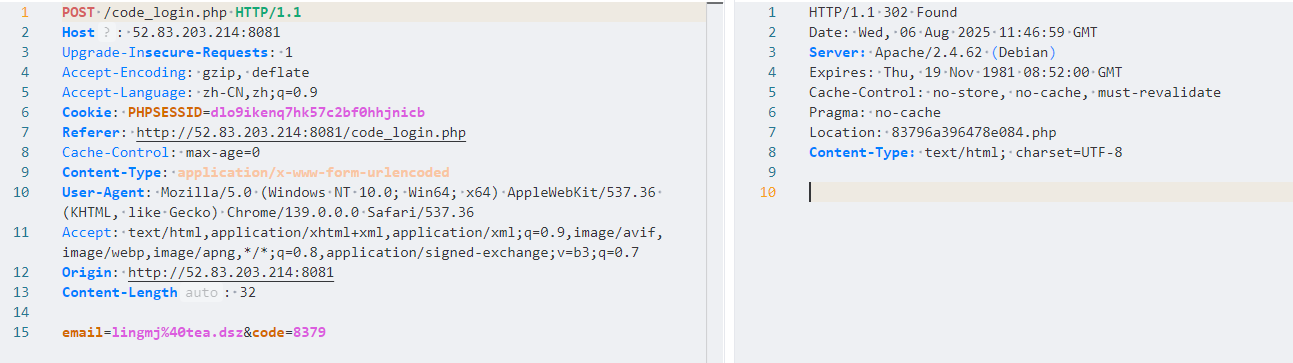

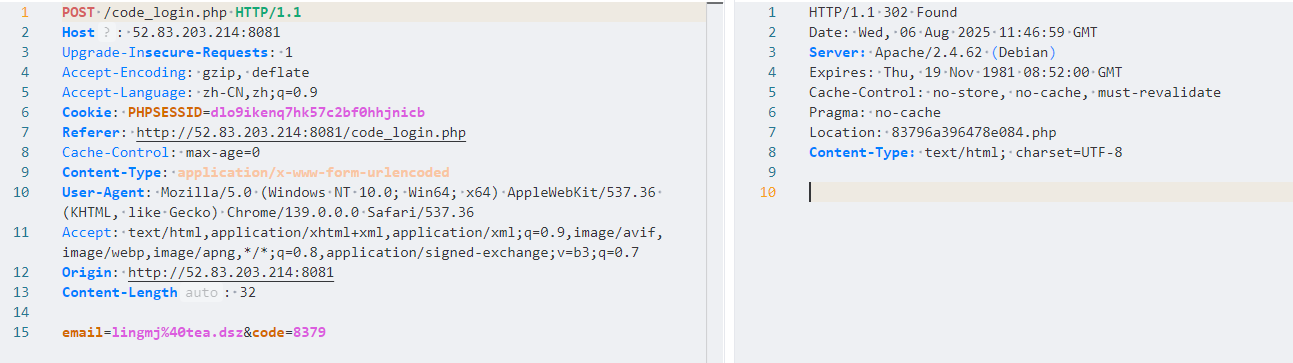

发现的邮箱的格式和四个有户名可以组合一下,发现邮箱登录的验证码为四位数字,可以爆破一下试试

经过爆破发现了用户名密码

发现跳转到了这个页面里面83796a396478e084.php,登录账号密码发现可以登录

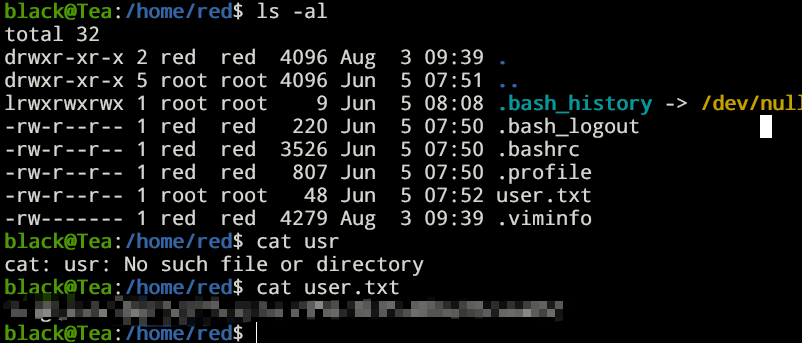

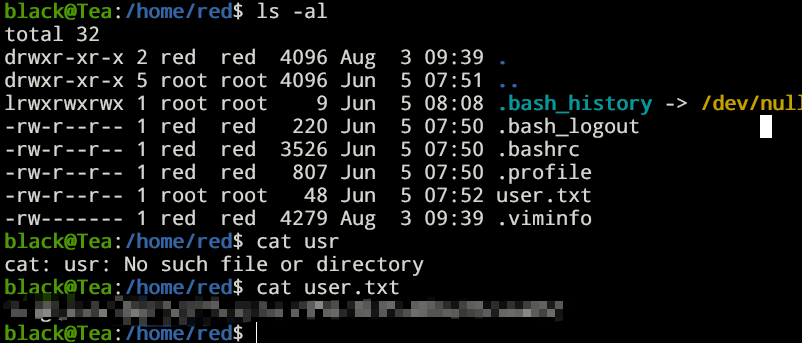

发现三个md5的密文,对应的明文为:1234hak54321、123bugme、Cartman。网址https://md5.so。上面的黄色字体对应的是用户名下面是密码的密文。用ssh登录进去找到user.txt

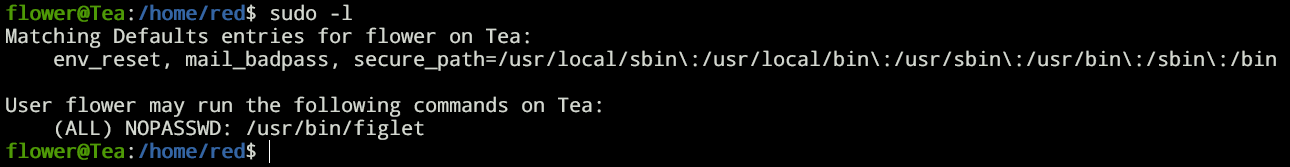

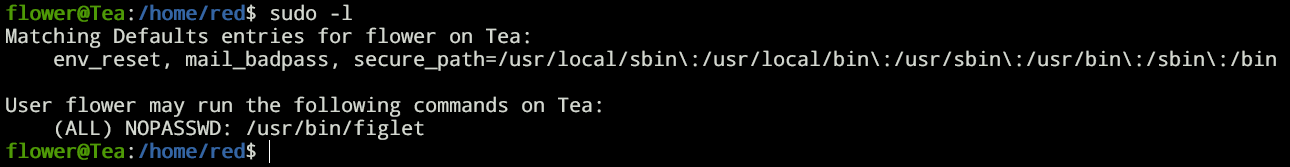

后面发现只有flower用户有sudo权限登录flower用户

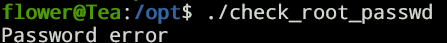

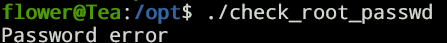

这一步发现无论如何也不能够提权,后来发现/opt目录下面有一个程序

无论怎么弄运行的结果都是这个,一时给懵了,后来看了作者的wp大概了解怎么弄的了,具体可以看作者的wp,这里不多写了。

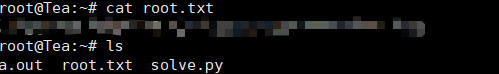

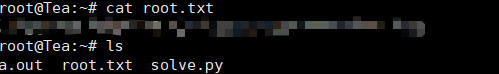

最后获取到了root